题目内容:

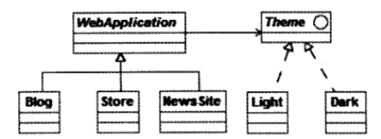

假设现在要创建一个 Web应用框架,基于此框架能够创建不同的具体 Web应用,比如博客、 新闻网站和网上商店等;并可以为每个 Web 应用创建不同的主题样式,如浅色或深色等。这一 业务需求的类图设计适合采用(如下图所示)模式( )。其中( )是客户程序使用的 主要接口,维护对主题类型的引用。此模式为( ),体现的最主要的意图是(请作答此空)。

A.将抽象部分与其实现部分分离,使它们都可以独立地变化

B.动态地给一个对象添加一些额外的职责

C.为其他对象提供一种代理以控制对这个对象的访问

D.将一个类的接口转换成客户希望的另外一个接口。

参考答案:

答案解析: